Android'da bankalara yapılan çağrıları saptıran "FakeCall" zararlısı yeni yeteneklerle yeniden ortaya çıktı

"FakeCall" varyantları, yeni ve sofistike özelliklerle donatılmış durumda

FakeCall'ın en ürkütücü yönlerinden biri, banka çalışanlarından gelen çağrıları taklit etme yeteneği. Bu özellik, kurbanları yanıltarak hesap bilgilerini vermeye ikna etmek için sosyal mühendislik taktiklerini kullanarak onları güvende hissettirmeyi amaçlıyor.

İlk olarak 2022'de tanımlanan FakeCall, bankalara yapılan çağrıları saptırarak siber suçluların kurbanları bankacılık bilgilerini paylaşmaya ikna etmesini sağlayan zararlı bir yazılım olarak biliniyor. Voice phishing veya kısa adıyla “vishing” olarak bilinen bu yöntemle saldırganlar, banka çalışanı gibi davranarak hesaplara yetkisiz erişim sağlıyor ve kurbanların fonlarına el koyuyor. Zaman içinde önemli değişiklikler geçiren FakeCall, gelişmiş özelliklerle donatılmış yeni varyantlarıyla dünya genelindeki Android kullanıcıları için daha büyük bir tehlike haline geldi.

Mobil güvenlik firması Zimperium, FakeCall’ın 13 yeni varyantını tespit etti. Bu varyantlar, saldırganların yazılıma önemli bir yatırım yaptığını gösteren çok sayıda yeni ve geliştirilmiş özellikle donatılmış durumda.

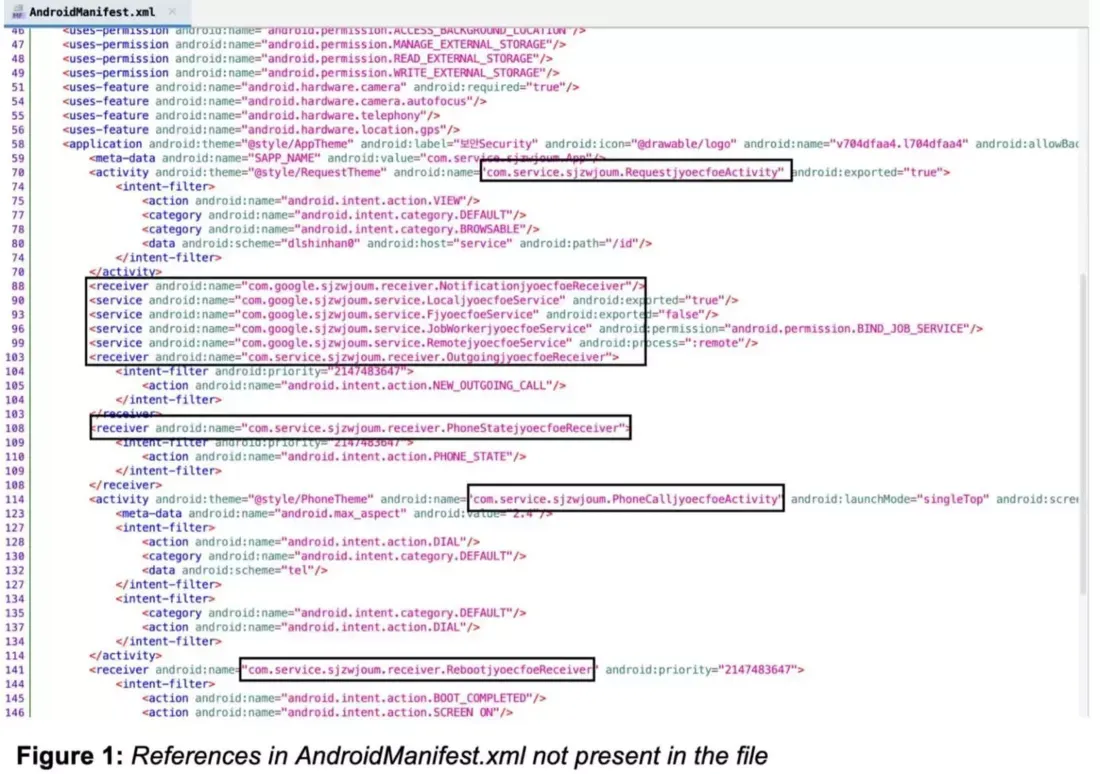

En kayda değer gelişmelerden biri, zararlı yazılımın kodunu gizlemek için kullanılan daha güçlü gizleme (obfuscation) teknikleri oldu. Yeni varyantlar, kötü niyetli kodlarını gizlemek amacıyla dinamik olarak şifrelenmiş ve yüklenen .dex dosyalarını kullanarak tespit edilmesini ve analiz edilmesini zorlaştırıyor.

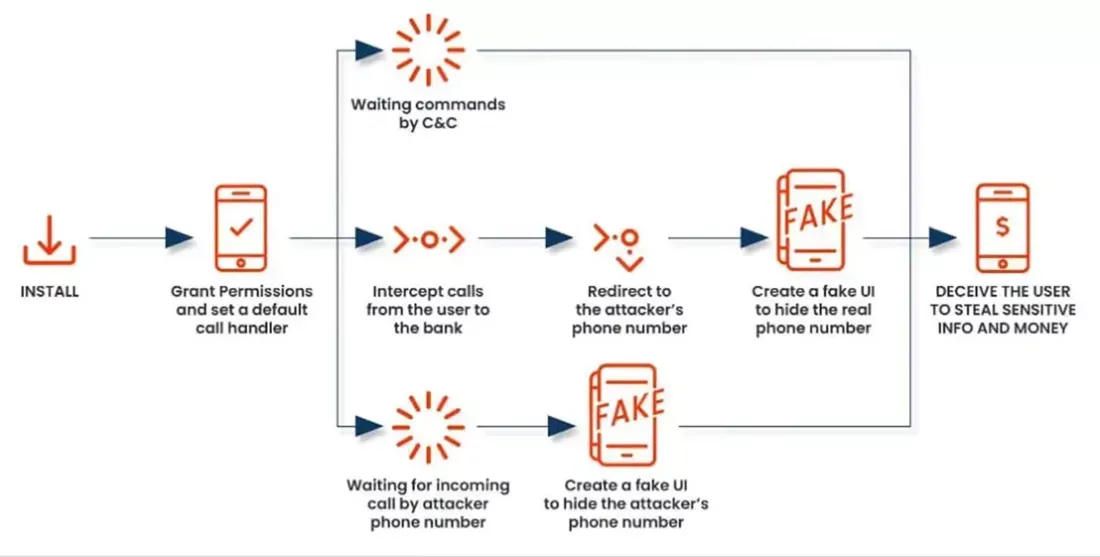

FakeCall’ın cihazlara bulaşma yöntemi önceki sürümlerine benzer şekilde ilerliyor. Zararlı yazılım, genellikle bir kimlik avı saldırısı aracılığıyla kurbanın APK dosyasını indirmesi için kandırılmasıyla başlıyor. Yüklendiğinde, bu dosya, zararlı yükü çalıştıran bir "dropper" görevi görüyor ve bir Komut ve Kontrol (C2) sunucusuyla iletişime geçiyor.

Zararlı yazılımın temel işlevi, telefon çağrılarını engelleyip yönlendirme yeteneğine dayanıyor. Yüklendiğinde, FakeCall, kullanıcıdan cihazın varsayılan çağrı yöneticisi olarak ayarlanmasını talep ediyor. Bu masum görünen istek, zararlı yazılıma gelen ve giden çağrılar üzerinde kapsamlı bir kontrol sağlıyor.

FakeCall'ın gelişmiş çağrı engelleme sistemi, yapılan aramaları izleyerek bilgiyi kendi C2 sunucusuna iletiyor. Kurban bankasına ulaşmaya çalıştığında, zararlı yazılım bu çağrıyı saldırganların kontrol ettiği bir numaraya yönlendirebiliyor. Aldatmaca daha gerçekçi hale getirilmek için, FakeCall, Android'in gerçek çağrı arayüzüne benzeyen sahte bir kullanıcı arayüzü gösteriyor ve bankanın gerçek numarası ekranda görünüyor.

FakeCall’ın son varyantları birkaç yeni bileşeni tanıtarak zararlının yeteneklerini daha da genişletiyor. Bluetooth Alıcısı, Bluetooth durumunu ve değişiklikleri izlerken, amacı henüz tam olarak belirlenemedi. Ekran Alıcısı ise ekranın durumunu izliyor, ancak henüz kodda belirgin bir kötü amaçlı aktiviteye rastlanmadı.

Ayrıca, Android Erişilebilirlik Hizmeti'nden türetilmiş bir yeni Erişilebilirlik Servisi, zararlı yazılıma kullanıcı arayüzü üzerinde geniş kapsamlı bir kontrol sağlıyor ve ekranda gösterilen bilgileri yakalayabiliyor. Önceki sürümlere dayanarak yapılan analizlerde, bu hizmetin arama etkinliğini izleyebildiği, zararlı yazılıma otomatik izin verebildiği ve hatta uzaktaki saldırganların cihazın kullanıcı arayüzünü tamamen kontrol etmesine imkan tanıyabileceği düşünülüyor.

Ek olarak, Telefon Dinleyici Servisi, zararlı yazılım ve Komut ve Kontrol sunucusu arasında bir köprü görevi görerek saldırganların komut göndermesine ve cihaz üzerinde eylemler gerçekleştirmesine olanak tanıyor.